Ongebruikelijke aanvalsketen van TA577 veroorzaakt NTLM-datadiefstal

|

Proofpoint identificeerde vorige week een nieuwe aanvalsketen van TA577 die NT LAN Manager authenticatie-informatie steelt. Het cybersecurity bedrijf identificeerde minstens twee campagnes die dezelfde techniek gebruikten voor het stelen van NTLM hashes op 26 en 27 februari 2024. De campagnes omvatten tienduizenden berichten van organisaties wereldwijd. De berichten verschenen als antwoorden op eerdere e-mails – ook wel bekend als ‘thread hijacking’ en bevatten gezipte HTML-bestanden. |

|

|

Afbeelding 1. ‘Thread hijacking’ email met een gezipt HTML-bestand in de bijlage. |

|

Het .zip-bestand heeft een unieke bestandshash en de HTML-bestanden zijn specifiek afgestemd op de ontvanger. Het HTML-bestand activeert, na het openen, een verbindingspoging met de Server Message Block (SMB)-server die via metaverversing leidt naar een URL dat eindigt op .txt. Dit houdt in dat het bestand automatisch contact maakt met een externe SMB-bron van de dreigingsactor. Proofpoint observeerde geen malwarelevering via deze URL’s, maar schatte in dat TA577 doelt op het vastleggen van NTLM v2 challenge/response pairs van de SMB-server voor het stelen van NTLM-hashes op basis van de kenmerken van de aanvalsketen en de gebruikte tools. |

|

|

Afbeelding 2. HTML-bestand met URL (begint met file://) die naar de SMB-bron verwijst. |

|

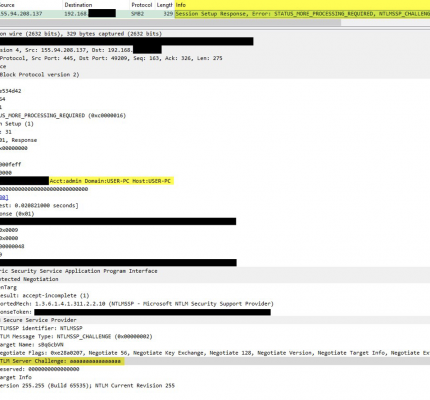

Deze hashes worden gebruikt bij het kraken van wachtwoorden of bij ‘Pass-the-Hash’-aanvallen door het gebruiken van andere kwetsbaarheden in de organisatie voor het uitvoeren van laterale bewegingen. Aanwijzingen die deze theorie ondersteunen zijn onder andere artefacten op de SMB-servers die wijzen op het gebruik van de open-source toolkit Impacket. Het gebruik van Impacket op de SMB-server wordt geïdentificeerd door de standaard NTLM-serveruitdaging ‘aaaaaaaaaaaaaaaa’ en de standaard GUID. Dit soort praktijken zijn ongebruikelijk in standaard SMB-servers. |

|

|

Afbeelding 3. Geobserveerde ’packet capture‘ (PCAP) van de TA577 campagne. |

|

Iedere verbindingspoging met SMB-servers kunnen NTLM-hashes compromitteren en andere gevoelige informatie zoals computernamen, domeinnamen en gebruikersnamen onthullen. Het is opmerkelijk dat TA577 de kwaadaardige HTML afleverde in een zip-archief om een lokaal bestand op de host te genereren. Als de URL van het bestandsschema rechtstreeks in de e-mail werd verzonden, zou de aanval niet werken op Outlook-mailclients die sinds juli 2023 zijn gepatcht. Het uitschakelen van gasttoegang tot SMB vermindert de aanval niet, omdat het bestand moet proberen zich te verifiëren bij de externe SMB-server om te bepalen of het de gasttoegang moet gebruiken. Toekenning TA577 is een prominente dreigingsactor en een van de belangrijkste Qbot-filialen in de storing van het botnet. Het wordt beschouwd als een initiële toegangsbroker (Initial Access Broker, IAB). Proofpoint brengt de TA577-campagnes in verband met follow-on ransomware-infecties, waaronder Black Basta. De dreigingsactor geeft sinds kort voorkeur aan Pikabot als initiële payload. Belang Proofpoint observeert TA577 meestal bij het afleveren van malware. Het bedrijf nam nog nooit eerder waar dat deze dreigingsactor de aanvalsketen gebruikte voor het stelen van NTML-referenties. Dit gebeurde voor het eerst op 26 februari 2024. TA577 leverde hierbij, met behulp van verschillende aanvalsketens, Pikabot af. De snelheid waarmee TA577 nieuwe tactieken, technieken en procedures (TTP’s) toepast en verspreidt, suggereert dat de dreigingsactor de tijd, middelen en ervaring heeft om nieuwe aflevermethoden te herhalen en testen. In aanvulling op andere IAB’s lijkt TA577 te weten wanneer en waarom specifieke aanvalsketens niet langer effectief zijn. Het probeert snel nieuwe methoden uit voor het omzeilen van detecties en het verhogen van de betrokkenheid van de slachtoffers bij de payloadlevering. Onderzoekers van Proofpoint zien ook een toename van dreigingsactoren die URL’s met bestandsschema’s misbruiken om ontvangers naar externe bestandsshares, zoals SMB en WebDAV, te leiden om zo toegang te krijgen tot externe inhoud voor malwarelevering. Organisaties moeten uitgaande SMB blokkeren om dit soort misbruik te voorkomen. Klik hier voor meer informatie. |

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.